Mal eben schnell zwischen Kaffee und Cohiba die E-Mails checken, den Sales Report im Online-Shop abrufen und danach ein paar Bankgeschäfte mit den Schweizern abwickeln? Das gehört für viele von uns zum absoluten Alltag. Ganz egal ob im Café, am Flughafen, auf öffentlichen Plätzen oder aus dem passwortgesicherten WLAN im Hotel – öffentliches WLAN gilt mittlerweile als absoluter Standard und essentielle Grundlage für viele Reisen. Für jeden, der in der Web-Branche tätig ist, gilt die ständige Konnektivität mit den Weiten des World Wide Web über einen WLAN Hotspot ohnehin als fundamentales Selbstverständnis. Aber lässt sich öffentlicher WLAN Hotspot sicher nutzen?

Sind wir ehrlich. Die Wenigsten von uns machen sich über die Sicherheit in öffentlichen WLAN Netzen Gedanken. Sobald aber Passwortabfragen, E-Mail Verkehr oder jegliche Protokoll-basierten Transaktionen sensibler Daten im Spiel sind, steigt das Risiko von Datenmissbrauch unermesslich an und gefährdet die eigene Sicherheit, persönliche Daten und im schlimmsten Fall auch die liquiden Mittel.

In diesem Hotspot Security Guide zeigen wir, wie man auch unterwegs öffentliches WLAN Hotspots sicher nutzen kann, wo die Gefahren beim Surfen in WLAN Hotspots liegt und wie man das Risiko bei der Nutzung öffentlicher Netzwerke smart und mit wenig Aufwand minimieren kann.

Wie hoch ist Sicherheit in einem öffentlichen WLAN Hotspot?

Gehen wir mal anders an die Sache heran: Öffentliche WLAN Netzwerke (Public Hotspots) sind für viele berufliche und private Internetnutzer so attraktiv, weil sie Flexibilität und Mehrwert bieten, mit der die eigenen Dienste für die Firma oder das Privatvergnügen schnell und gezielt abgehandelt werden können. Das kann der Login in das Unternehmensnetz (Intranet), in die sozialen Netzwerke oder das Online Banking sein, aber auch die tägliche Arbeit in der eigenen Webseiten-Ecosphäre als Blogger, Webdesigner oder Programmierer betreffen. Öffentliche WLAN Hotspots bieten viele Freiheiten und Möglichkeiten – aber keine Sicherheit.

Und genau das wissen potentielle Angreifer und Hacker zu schätzen. Für die Internet-Kriminellen sind ein öffentlicher WLAN Hotspot ein echtes Paradies und mitunter stellt ein Angriff auf diese oftmals nur unzureichend bis gar nicht gesicherten WLAN-Netze keine große Herausforderung dar. Nicht selten werden die public Hotspots einfach während der Busfahrt infiltriert, vom Café aus manipuliert, frech kopiert und eigennützig dupliziert. Die Angriffsszenerien auf öffentliche WLAN-Netze sind vielfältig. Von einfallslos bis absolut genial ist unter allen erdenklichen Exploit-Einfällen der Angreifer allerhand vertreten.

Häufige Sicherheitslücken in öffentlichen WLAN Hotspots

Um einen kleinen Eindruck über die Sicherheitsrisiken in öffentlichen WLAN Netzwerke zu erhalten, schauen wir uns im Folgenden die häufigsten Angriffe auf einen öffentlichen WLAN Hotspot an. Ich kann aber beruhigen: Das sind längst nicht alle Angriffe! Die Trickkiste der Digital-Banditen hat noch viel mehr zu bieten.

Der gefälschte WLAN Hotspot (Fake Hotspot)

Stellen wir uns einmal vor, ein Netzwerk-Profi mit kleinkrimineller Karriere dupliziert in einer amerikanischen Großstadt einfach den WLAN Hotspot eines renommierten Hotels aus seinem parkenden Auto heraus und stellt den neuen WLAN Hotspot unter gleichem Namen mit der kreativen Namenserweiterung „HotelX_public“ zur Verfügung. Dazu noch ein veraltetes WEP oder WPS Verschlüsselungsprotokoll sowie das hoteleigene Standardpasswort und schon ist der gefälschte WLAN Hotspot perfekt.

Loggt sich jetzt noch ein ahnungsloser Hotelgast in das vermeintlich sichere Hotel-WLAN ein, um seine Bankgeschäfte mit den schweigsamen Schweizern zu erledigen, wird jeglicher Datenverkehr samt Passwörtern im einfachsten Fall einfach protokolliert, im Klartext ausgelesen und später für den illegalen Kauf Schweizer Zeitmesser durch die Kriminellen missbraucht. Und wenn die Kohle erst einmal im Ausland ist, ist das Gejammer groß. Lässt sich so ein WLAN Hotspot sicher nutzen? Absolute Fehlanzeige.

Evil-Twin WLAN

Ähnlich wie der Fake-Hotspot funktioniert das Prinzip des „Evil Twins“. Ziel eines Evil-Twin WLANs (Access Point) ist es, einen gezielten „Man-in-the-middle-Angriff“ auf das (unbekannte) Opfer durchzuführen und so private Daten des Opfers auszulesen oder den Internetverkehr des Opfers umzuleiten (z.B. auf eine Phishing-Seite, die zufälligerweise eine exakte Kopie unserer Schweizer Online-Banking Filiale darstellt und freundlich nach unseren Login-Daten fragt).

Dazu wird lediglich ein öffentliches WLAN benötigt, das entweder unverschlüsselt ist, oder dessen Schlüssel dem Angreifer bereits bekannt sind. Viele Geräte verbinden sich automatisch mit bekannten WLAN-Netzen. Wird diese automatische Verbindung zunächst gestört und die Konfigurationsparameter eines ungeschützten Netzwerks angepasst, kann eine direkte Verbindung zwischen Opfer und Angreifer hergestellt werden, durch die der Angreifer nach Belieben die Daten des Opfers manipulieren kann.

Sniffing über Cookies

Aber das ist nur eine der vielen Möglichkeiten, auf die ein öffentlicher WLAN Hotspot missbraucht werden kann. Viel häufiger kommt es vor, das die unzureichend gesicherten Wireless-Netze von Hackern infiltriert werden und sich die Hacker zwischen dem Nutzergerät und dem Internet-Gateway einklinken, um so den Datenverkehr zwischen Nutzer und Internet umzuleiten und auszuwerten. Hat der Hacker erst mal Nutzernamen und Passwörter über das sog. Sniffing von Cookies abgefangen, kann er sich nach Belieben selber in Accounts und das Bankkonto einloggen und großzügige Spenden auf seine Auslandskonten verteilen, die zufälligerweise mal nicht in der Schweiz liegen.

Schadhafte Malware

Ebenso gängig ist es, ungesicherte Verbindungen oder Ports zu nutzen, um dort unbemerkt Schadsoftware einzuschleusen und über die Malware direkt die gewollten Daten abzufischen oder das gesamte System zu durchleuchten. Natürlich muss nicht nur Datenklau das Ziel eines Angriffs sein. Auch die Verschlüsselung des eigenen Systems mit anschließender Erpressung via Bitcoin-Payment (Ransomware) ist gängige Praxis im Jahr 2018.

Ein öffentliches WLAN mit sensiblen Daten zu speisen, birgt also erhebliche Risiken. Das heißt jedoch nicht, dass die Nutzung eines WLAN Hotspots grundsätzlich ausgeschlossen ist. Hacker sind faul und bevorzugen leichte Beute, ähnlich wie die Herren der Schöpfung, die am frühen Morgen die Tanzflächen edler Etablissements nach dezent alkoholisierten Frauen absuchen, um die Nacht in Zweisamkeit ausklingen zu lassen.

Wie können wir also verhindern, dass wir als leichte Beute enden und unsere sensiblen Daten im Netzwerk möglichst sicher sind? Genau das schauen wir uns jetzt im Detail an.

Sicherheitstipps für die sichere Nutzung von WLAN Hotspots

Damit das tägliche Arbeiten im öffentlichen WLAN Hotspot nicht zum persönlichen oder unternehmerischen Desaster wird, sollte man einige Regeln befolgen, wenn man beim Surfen in der Öffentlichkeit nicht irgendwann mit heruntergelassener (digitaler) Hose darstehen will.

Aber auch hier gilt: 100%ige Sicherheit existiert nicht und wird niemals existieren.

Hacker und Sicherheitsfachleute liefern sich seit Anbeginn der (Internet)Steinzeit ein Kopf- an Kopf-Rennen und ein Sieger wird wohl niemals auszumachen sein. Somit sind sämtliche Ratschläge und Verhaltensregeln als Sicherheitsgrundlagen zu sehen, die sich konsequent weiterentwickeln und zu keinem Zeitpunkt zu vollständiger Sicherheit führen können. Aber lieber hohe Sicherheit als gar keine, oder? Möchte man ein WLAN Hotspot in angemessener Sicherheit nutzen, sollte man zumindest die nachfolgenden Regeln befolgen:

Hardware und Softwarekomponenten aktuell halten

Dieser unspektakuläre Tipp zieht sich durch die Welt der IT-Sicherheit wie der Ratschlag, Passwörter möglichst komplex zu wählen. Aber durchaus hat die Aktualität von Software und Hardware essentielle Bedeutung für die Sicherheit im öffentlichen WLAN.

Veraltetere Treiber für WLAN-Adapter oder Netzwerkschnittstellen und Sicherheitslücken in Betriebssystemen setzen die Grundlage für ein erfolgreiches Eindringen unerwünschter Bagaluten in die sensible Datenhemisphäre. Zero Day Exploits sind ein zusätzliches Sicherheitsrisiko. Die Exploits beschreiben Sicherheitslücken in Software und Hardware, die noch am Tag ihres Bekanntwerden ausgenutzt werden.

Obwohl das mit den Updates jeder weiß, wird der Ratschlag genauso wenig befolgt wie die Anschnallpflicht in Flugzeugen bei der Anfahrt oder Abfahrt der Gates am Flughafen.

WLAN deaktivieren, wenn es nicht benötigt wird

Ein ebenso banaler Tipp, der aber große Wirkung entfalten kann. Weil mobile Geräte, insbesondere Smartphones und Notebooks, immer gerne bestimmte Ports offen halten oder passive Software-Aktualisierungen durchführen und mit anderen Netzwerken in Kontakt stehen, ist die WLAN Verbindung unnötigerweise immer genutzt, auch wenn sie nicht aktiv benötigt wird.

Also warum kostbare Akkulaufzeit verschwenden und Netzwerkinfiltration riskieren, wenn man das WLAN auch einfach ausschalten kann, solange es nicht gebraucht wird? Ein einfacher Klick reicht in den meisten Fällen. Schon ist das Sicherheitsrisiko massiv minimiert.

WLAN Hotspot mit SSL/TLS Verschlüsselung sicher nutzen

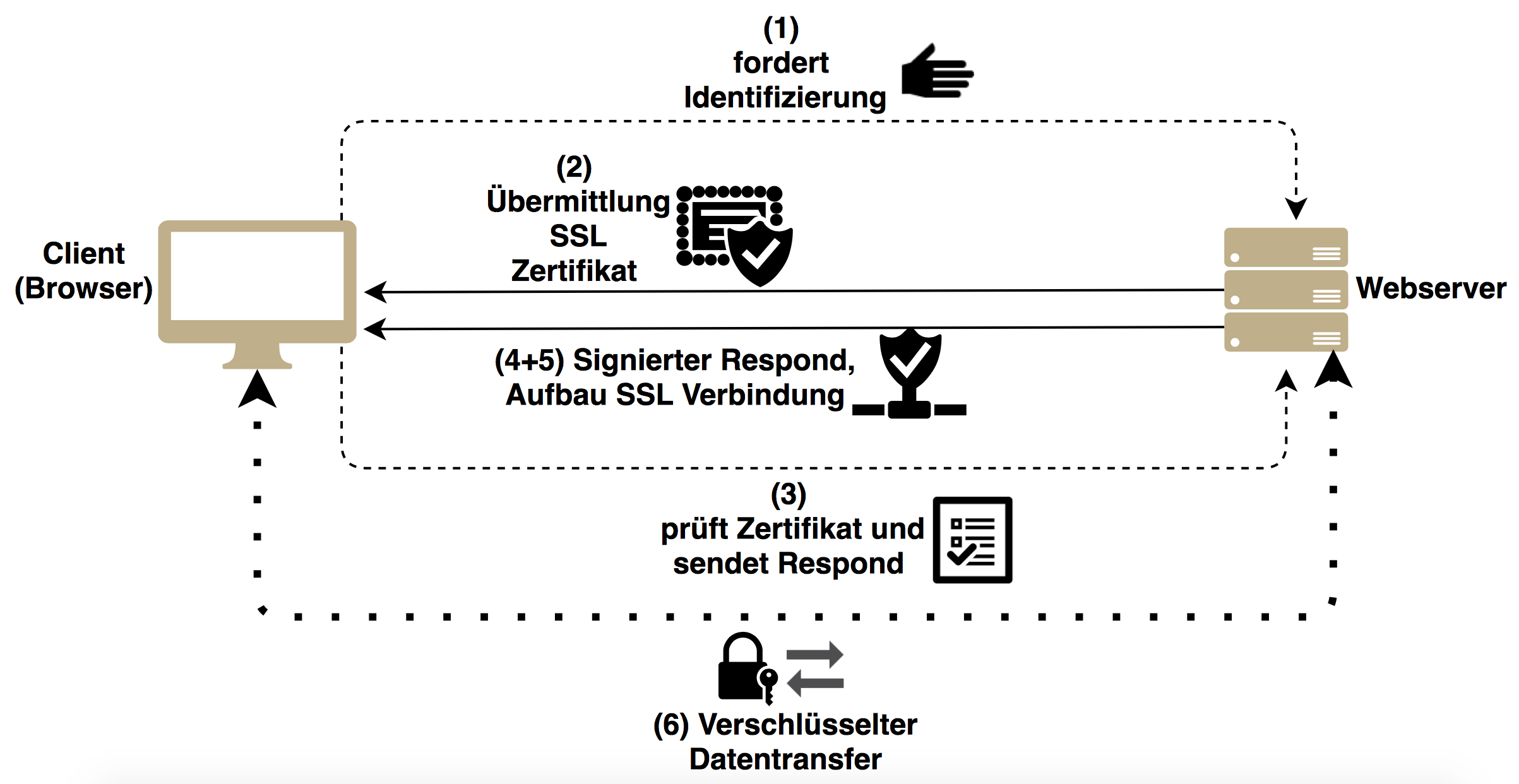

Zugegeben, das ist nicht gerade trivial. Bei der SSL Verschlüsselung (auch TLS genannt) handelt es sich um ein Verschlüsselungsprotokoll, das die Kommunikation zwischen Browser und Webserver durch kryptographische Methoden (Verschlüsselung) absichert.

So können z.B. Logindaten wie Passwörter oder Nutzernamen verschlüsselt zwischen der Eingabe im Browser, der Übermittlung und der anschließenden Verarbeitung im Webserver übertragen werden. Der Weg zwischen Endgerät und dem Server der Webseite über das Internet wird somit verschlüsselt zurückgelegt, sofern ausnahmslos das HTTPS-Protokoll für den Datentransfer genutzt wird.

Wo wir auch schon beim Knackpunkt angekommen sind: Daten verschlüsseln sich nicht einfach von alleine. Somit muss der Nutzer aktiv darauf achten, ausschließlich Webseiten mit SSL/TLS Verschlüsselung zu nutzen. Das unsichere HTTP-Protokoll (Hypertext Transfer Protocol) erkennt man übrigens am fehlenden Schloss oder Lock-Symbol in der Adresszeile des Browsers. Die folgende Grafik veranschaulicht die Funktionsweise einer SSL-Verschlüsselung zwischen Webseite und Webserver.

Die Funktionsweise von SSL-Zerfikaten für den Aufbau verschlüsselter Verbindungen zwischen Webserver und Browser (Client)

Dateifreigaben deaktivieren

Sowohl unter Windows als auch Linux bzw. Mac existiert eine Dateifreigabe, mit der beliebige Dateien oder ganze Ordner im eigenen Netzwerk freigegeben werden können. Nicht auszumalen, wenn man hier nicht aufpasst und sensible Daten fälschlicherweise im öffentlichen WLAN Hotspot freigibt!

- Mac-Nutzer sollten zwingend unter Systemeinstellungen ➞ Freigaben ihre Konfiguration überprüfen und ggf. die Dateifreigabe deaktivieren.

- Windows-Nutzer kontrollieren sowohl die manuelle Datei- und Ordnerfreigabe via Rechtsklick sowie die netzwerkweite Freigabe von gemeinsamen Dokumenten in der Systemsteuerung.

Anti-Virensoftware nutzen

Professionelle Anti-Virensoftware kann eine große Unterstützung bei der täglichen Systemsicherheit sein. Auch beim Surfen im WLAN Hotspot an Flughafen, Hotel und Co. Derartige Tools erkennen Manipulationen oder Zugriffsversuche am System oftmals schon bevor sie Schäden verursachen können und reagieren auf infizierte Dateien, die in das Dateiumfeld des Rechners gelangen (z.B. via E-Mail). Viele professionelle Tools sind mittlerweile sogar kostenlos zu haben und bieten einen adäquaten Rundum-Schutz. Die bekanntesten Vertreter sind AntiVir, Avast oder auch Kaspersky.

VPN-Tunnel nutzen

Dieser Punkt ist der mit Abstand wichtigste Sicherheitsaspekt bei der Nutzung eines öffentlichen WLAN Netzwerkes und kein Tipp, sondern eine elementare Voraussetzung für die aktive Nutzung von öffentlichen WLAN Hotspots! Was genau ein VPN-Tunnel ist, welche Vorteile er hat und wie man ihn einrichtet klären wir im nächsten Abschnitt.

Mit VPN öffentlichen WLAN Hotspot sicher nutzen

Eine VPN-Verbindung (VPN = Virtual Private Network) ist ein bekanntes und unverzichtbares Werkzeug, mit dem man anonym surfen, Datenübertragung verschlüsseln oder auch providerbasierte Sperren von speziellem Content und Webseiten (z.B. Journalismus, Nachrichtenportale) durch Geoblocking einfach umgehen kann (ohne den Einsatz zusätzlicher Proxy-Server).

Dazu wird auf eine bekannte und bewährte Technik zurückgegriffen, die seit den 2000er Jahren vermehrt im Einsatz ist und ursprünglich durch Militär und Geheimdienste genutzt wurde, um Informationen auf sicherem Wege verschlüsselt und abhörsicher durch die unterschiedlichen Knotenpunkte des Internets zu senden.

Was ist ein VPN und wie lässt sich damit ein WLAN Hotspot sicher nutzen?

VPN stellt ein in sich geschlossenes Netzwerk dar, das der verschlüsselten und/oder anonymen Kommunikation im Internet dient. Das umfasst neben dem Besuch von Webseiten, den Versand von E-Mails oder dem Abrufen von unternehmensinternen Daten also sämtlichen Datenverkehr, der von einem Gerät aus über das Internet abgewickelt wird.

Der eigene PC, Laptop, Tablet oder auch das Smartphone dient bei einer VPN-Verbindung als VPN-Client. VPN-Clients werden mittels einer speziellen (meist kostenpflichtigen) VPN-Software mit einem VPN-Server des jeweiligen Anbieters verbunden und nutzen so die Server und ausgehende serverseitige Internetverbindung für jegliche Anfragen im Web. Dabei erhält der Client, nicht wie üblich, eine feste oder dynamische IP innerhalb des jeweiligen öffentlichen Netzwerkes, sondern nutzt die IP-Adresse des verbundenen VPN-Servers für die gesamte Kommunikation im Internet.

Die Anfrage des VPN-Clients wird also durch einen permanenten (meistens verschlüsselten) VPN-Tunnel direkt an den VPN-Sever gesendet und von dort aus an ihr eigentliches Ziel gebracht, also weitere Netzwerke (z.B. Unternehmensnetz), Webseiten oder Web-Dienste.

Auf diese Weise kann IP-basiertes Geoblocking von Webinhalten umgangen werden oder auch sämtlicher Datenverkehr anonymisiert und durch Verschlüsselung vor dem Abhören gesichert werden. Der 256-bit AES Verschlüsselungsstandard gilt mittlerweile als Referenz für fast jede VPN-Software und macht es nahezu unmöglich, den verschlüsselten Inhalt ohne die Nutzung von supermodernen Quantencomputern aus dem Jahre 2050 zu knacken. Und bekanntlich haben wir gerade erst 2018.

Wer nicht gerade als Staatsfeind Nr. 1 gilt oder ein Logistikunternehmen leitet, das mittelgroße Pakete mit weißem Pulver über die bolivianische Grenze befördert, kann sich auf die Datensicherheit bei einer Nutzung aktueller VPN-Software also ziemlich gut verlassen.

Dank VPN werden also alle gesendeten und empfangenen Daten verschlüsselt und anonymisiert, da ihr Sende- oder Empfangsursprung durch die Nutzung einer festen VPN-IP Adresse nicht mehr zurückzuverfolgen ist. Damit verliert sich die Spur der ursprünglichen Verbindung.

Im besten Fall lässt die Art der VPN Verbindung, bzw. die IP Adresse sowie die Größe, Häufigkeit und Anzahl der gesendeten Datenpakete Rückschlüsse über die Art der Daten zu. Aber das ist weit weniger brisant, als der Transfer von Bankdaten über ein ungesichertes, öffentliches WLAN Netzwerk.

VPN ist aber nicht gleich VPN. Wir unterscheiden in End-to-Site und End-to-End bzw. Host-to-Host VPN. Die hier beschriebene Variante ist die End-to-Site Variante.

Mehr Anonymität durch weit verbreitete VPN-Software

Wie so ziemlicher jeder Tech-Markt ist auch der Markt an VPN-Software mittlerweile mehr als gesättigt und fast unüberschaubar. Eine goldene Regel gilt jedoch für den Einsatz von VPN-Software: Je mehr Nutzer einen VPN-Server nutzen, desto geringer ist die Wahrscheinlichkeit, dass der Datenverkehr zum Ursprungssender bzw. Empfänger zurückverfolgt werden kann.

Das gilt jedoch nur, wenn sich die Nutzer bzw. Server auch den selben Pool an IP-Adressen teilen, damit eine IP Adresse keinem bestimmten Nutzer direkt zugeordnet werden kann.

Allerdings heißt das nicht, dass eine VPN-Software mit vielen Nutzern automatisch besser ist. Vielmehr kommt es auf die Verschlüsselungstechnologie, die Anzahl und den Standort der VPN-Server sowie die Performance der einzelnen Systeme und Netzwerke an.

Beispiel: Netzwerk ohne VPN-Tunnel

Das folgende Beispiel illustriert die Nutzung eines (öffentlichen) Netzwerkes, wie z.B. das WLAN am Flughafen, im Hotel oder auch in öffentlichen Einrichtungen, anhand eines simplen Datentransfers in das Internet.

Vom Client (hier das Notebook) wird ein Dokument (das können jegliche Daten sein) über das Netzwerke-interne WLAN versendet. Jedes Netzwerk hat mindestens einen Knotenpunkt, der gleichzeitig Austrittspunkt des Netzwerkes ist oder in ein neues Netzwerk mündet. In den meisten Fällen ist das ein einfacher Router mit Firewall (hier das Gateway), der den gesamten Netzwerktraffic bündelt und die Datenpakete aus dem (WLAN-) Netzwerk heraus verteilt.

Allerdings landen die Daten so nicht direkt beim jeweiligen Bestimmungsort, sondern laufen i.d.R. zunächst über die Verbindung des Internet Service Providers (ISP) und werden dann zu den nächsten Knotenpunkten verteilt. Aber genau das ist die Schwachstelle. Denn der Transfer der Daten ist vom Weg des Gateways, über den ISP hin zum Bestimmungsort in den meisten Fällen nicht verschlüsselt und somit leicht abfangbar und – viel wichtiger – nachvollziehbar.

Es ist für die gängigen Geheimdienste, Hacker oder smarte Nachbarn mit Informatikstudium also keine große Schwierigkeit, den Weg der Daten im Netzwerk sichtbar zu machen. Dafür reichen einige kostenlose Tools, etwas kriminelle Energie und fundiertes Know-How über Netzwerktechnik.

In Abhängigkeit von Größe, Aufbau und Art des Netzwerkes sowie der genutzte Verbindungsweise und Verschlüsselungsstufe ergeben sich mehrstufige Sicherheitsrisiken, die beim Versand von Daten auftreten können.

Und wie umgehen wir diese Risiken? Genau. Mit einem VPN-Tunnel.

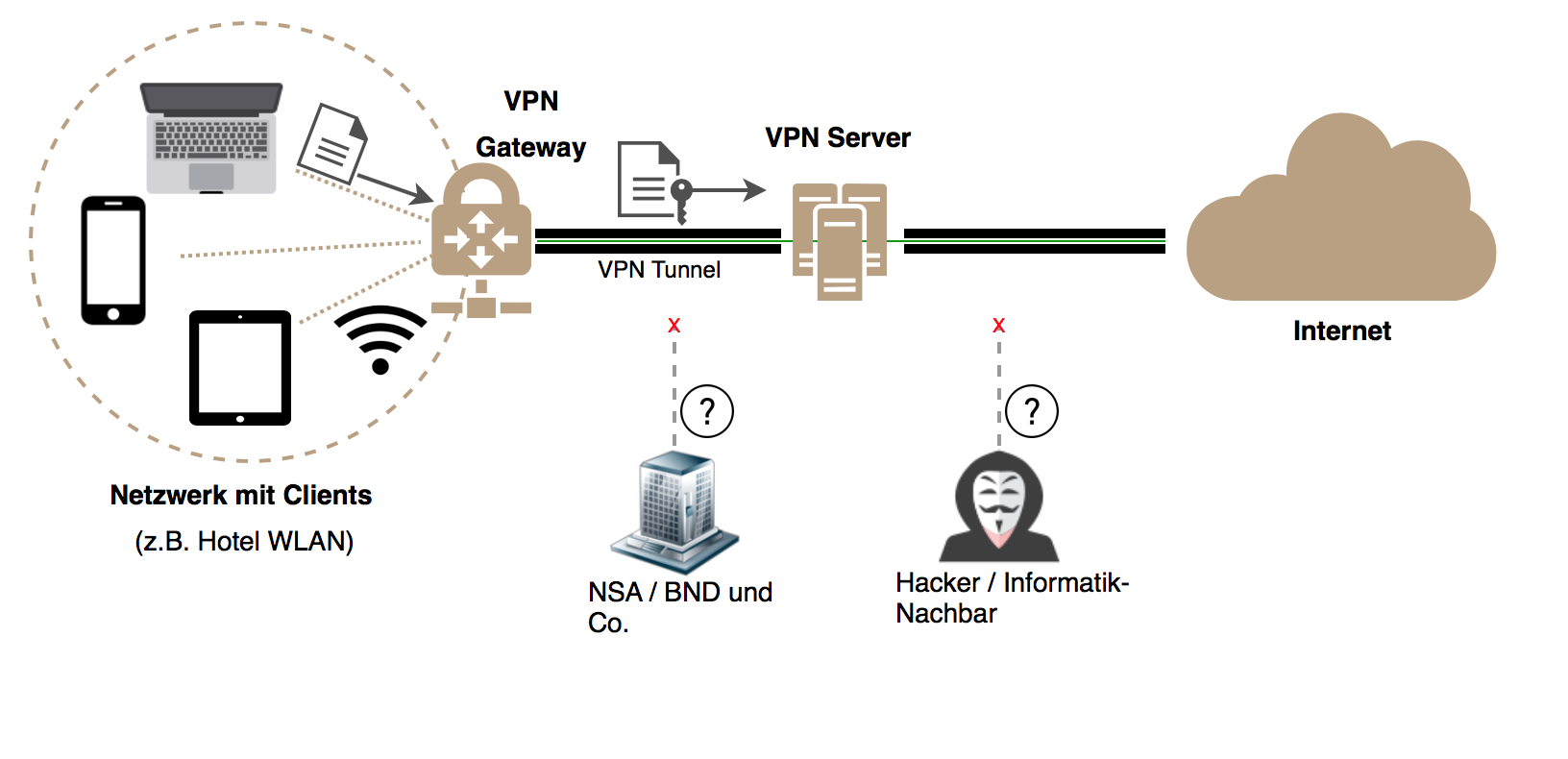

Beispiel: Öffentlicher WLAN Hotspot mit VPN-Tunnel

Anders als im obigen Beispiel ist unser öffentliches WLAN Netzwerk hier über ein VPN-Gateway geschützt. Aber nur schematisch. In den meisten Fällen wird das VPN-Gateway auf mobilen Endgeräten durch eine VPN-Software ersetzt, die prinzipiell fast die gleiche Funktion erfüllt: Daten über einen verschlüsselten Weg zu einem VPN-Server zu senden, der als Knotenpunkt für den sicheren Zugang zum Internet dient.

Das Ziel besteht darin, den Datenverkehr von Laptop, Smartphone oder Tablet vor dem Auslesen durch Dritte zu schützen. Bei der Nutzung umverschlüsselter Verbindungen in einem öffentlichen WLAN-Netzwerk ist das für gekonnten Angreifer ein nahezu lächerliches Kinderspiel.

Aber längst nicht jede Verbindung lässt sich über direktem Wege verschlüsselt aufbauen. Und selbst wenn eine Verschlüsselung möglich ist (z.B. über SSL), lässt sich in einem öffentlichen Netzwerk immer noch nachvollziehen, wohin die Verbindung erfolgt ist. Privatsphäre sieht anders aus.

Ein VPN-Tunnel löst genau diese Probleme. Einerseits kann der gesamte Versand der Netzwerkpakete verschlüsselt werden und wird somit unverwertbar, andererseits ist die Verbindung zum Datenziel nicht mehr nachvollziehbar, da lediglich die Verbindung zum VPN-Gateway erkennbar ist. Ab hier werden die Datenpakete über die VPN-Server verteilt. Und da es von denen idealerweise unkontrollierbar viele gibt, ist die Spur spätestens jetzt verloren.

Bekannte Anbieter von VPN-Software im Überblick

Wer nicht gerade auf vollgestopften Geldkammern sitzt und das technische Know-How für den Aufbau einer eigenen VPN-Lösung mitbringt, greift natürlich auf eine der vielen bestehenden VPN-Anwedungen zurück. Das unangenehme gleich vorweg: Für die knauserigen Unternehmer dünnt sich das Angebot schnell aus. Denn kostenlose VPN-Software gibt es zwar, der Funktionsumfang ist i.d.R. aber deutlich beschränkt oder auf einen kostenlosen Testzeitraum reduziert.

Das Gute: Schon ab 2-5 Euro monatlich lässt sich eine komfortable und sichere VPN-Lösung betreiben. Außerdem lässt sich das ja auch im Konto „Aufwendungen für gewerbliche Schutzrechte zur Verhinderung der unternehmerischen oder privaten Katastrophe durch Datenmissbrauch, Datenmanipulation oder Identitätsdiebstahl“ verbuchen und steuermindernd geltend machen.

- Avast SecureLine: Einer der weltweit größten Hersteller für Antiviren-Software hat natürlich auch eine VPN-Software im Gepäck. Mit Avast SercureLine VPN lässt sich eine VPN Lösung bequem über eine intuitive GUI steuern und das WLAN sicher nutzen, ohne dass dafür tieferes technisches Verständnis nötig ist. Zudem lässt sich das Ganze auch über das Avast Security Tool verwalten, das von Haus aus eine kostenlose Antivirensoftware mit bringt. Das Tool ist zudem 30 Tage kostenlos testbar. Für 5 Geräte (Mac, PC, iPhone etc.) werden 79,99$ / Jahr fällig.

- Avira Phantom VPN: Die VPN Lösung von Avira bietet ähnliche Funktionen wie Avast samt Integration in die Antiviren-Basissoftware, ist in seiner kostenlosen Variante aber auf 500mb Datenvolumen / Monat beschränkt und somit nicht für datenintensive Arbeit nutzbar. Das Upgrade auf die Premium-Variante gibt es ab 5.95 Euro / Monat im monatlich kündbaren Abo. Nutzbar für Mac & iOs, Windows oder Android.

- CyberGhost: VPN Made in Germany bietet die Software von CyberGhost, die im Jahres-Abo bereits für 4.99 Euro / Monat erhältlich ist und unbegrenztes Datenvolumen bietet. Wer mit CyberGhost sein WLAN sicher nutzen möchte, kann die Zahlung direkt via PayPal oder Kreditkarte ausführen und direkt im Anschluss die VPN-Lösung aktivieren. Zudem garantiert die Software kein Logging der Nutzungsprotokolle und bis zu 1000 Server weltweit (Stand 2018).

Kann man auch ohne VPN ein öffentliches WLAN sicher nutzen?

Natürlich (nicht). Die einfachste Lösung ist der gänzliche Verzicht auf eine öffentliche WLAN-Verbindung. Aber das ist für die meisten Web-User natürlich keine Option. Verständlich. Deshalb macht es auch nur wenig Sinn, auf eine VPN-Software zu verzichten, wenn man unterwegs öffentliches WLAN sicher nutzen möchte und dabei nicht um den Zugriff auf sensible Daten herumkommt.

Zwar lassen sich WLAN-Netzwerke grundsätzlich auch sehr umfangreich absichern und vor Angriffen schützen. Aber die erforderlichen Maßnahmen sind höchstens im eigenen Firmen- oder Privatnetzwerk umsetzbar. Und selbst dann bleiben Restrisiken, die auch durch die Verwendung von zusätzlicher Verschlüsselung, Proxy-Servern und wechselnder IP-Adressen nicht vollständig auszuschalten sind. Das Investment in eine VPN-Software zahlt sich also definitiv aus.